|

6月初,GandCrab勒索病毒運營團隊宣稱在一年半的時間內獲利20億美元,全球為之震驚。攻擊者瘋狂斂財的背后,勒索病毒已成時下備受關注的網絡安全問題之一,同時GandCrab的“商業成功”引爆黑灰產領域更多的貪欲。可以預見,未來會有越來越多的勒索病毒將持續展開破壞行動,勢必會給企業日常生產經營造成極大的損害。 當前,各類勒索病毒以勒索破壞交通、能源、醫療等社會基礎服務設施為首要目標,上半年曾先后制造多起大面積的勒索事件,影響力和破壞力顯著增強,也再次證明網絡安全建設刻不容緩。近日,騰訊安全正式對外發布《2019年上半年勒索病毒專題報告》(以下簡稱《報告》),該《報告》就勒索病毒形式、常見套路、演變方式以及防御方案等方面給出了詳細的剖析,為安全廠商、企業網絡管理人員等網絡安全從業者了解上半年勒索病毒總體情況提供有益參考。 誰感染了勒索病毒?粵魯豫川蘇、傳統行業、密碼簡單 《報告》顯示,各類勒索病毒在整個上半年攻擊設備數超250萬,整體呈現上升趨勢,預計下半年仍將緩慢上升。從感染地域分布來看,目前勒索病毒在全國各地均有不同程度影響,以廣東、山東、河南、四川、江蘇等地區受害最為嚴重。同時,其感染行業也有規律可循,以傳統行業與教育行業受害最為嚴重,互聯網、醫療、企事業單位緊隨其后。

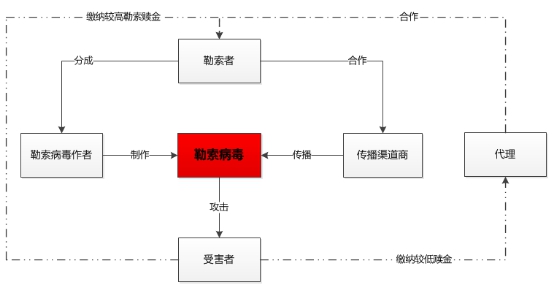

目前,企業服務器已逐漸成為勒索病毒重點“瞄準”的目標之一。近期,騰訊安全御見威脅情報中心監測到黑產團伙針對MS SQL服務器進行弱口令爆破攻擊,進而植入門羅幣挖礦木馬及anydesk遠程控制軟件占有服務器,伺機侵占更多服務器資源謀取暴利。從實際情況來看,近半年攻擊者針對弱口令爆破攻擊的勒索案例驟增,說明用戶對服務器的保護策略有待進一步提高,《報告》建議企業網管使用安全的密碼策略和高強度密碼,防止類似爆破攻擊事件再次發生。 盡管勒索病毒“偏愛”爆破,但事實說明,其他攻擊手段也同樣不容小覷。《報告》顯示,勒索病毒的主要攻擊方式依然以弱口令爆破攻擊為主,其次為通過海量的垃圾郵件傳播,而利用高危漏洞/漏洞工具包主動傳播的方式緊隨其后,占比依次為34%、20%、18%,整體攻擊方式呈現多元化特征。 勒索病毒邁入“家族式”協作時代 五種常見表現形式需提防 伴隨著勒索產業的迅速發展壯大,勒索病毒在經歷“單打獨斗”的發展時期后,已呈現出組織團伙化、產業鏈條化的顯著特征。典型的勒索病毒作案實施過程中,往往包括勒索病毒作者、勒索者、傳播渠道商、代理、受害者5個角色,從業人員之間的分工十分明確。

具體來說,勒索病毒作者負責勒索病毒編寫制作直接對抗安全軟件;勒索者定制專屬病毒,并聯系傳播渠道商進行投放;代理向受害者假稱自己能夠解密各勒索病毒加密的文件,實則與勒索者合作,共同賺取受害者的贖金。值得一提的是,網絡上搜索到的可支持勒索病毒解密的公司,竟然也是參與勒索病毒黑色產業鏈的中間代理。 從具體作案手法來看,勒索病毒攻擊的表現形式也逐漸呈現多樣性和差異性,騰訊安全技術專家對此總結了上半年網絡勒索的五大套路:第一、數據加密勒索:勒索病毒加密用戶數據后索取數字貨幣;第二、系統鎖定勒索:攻擊者將用戶系統鎖定無法登陸,在部分真實攻擊場景中結合數據加密勒索方式共同實施;第三、數據泄露勒索:威脅泄露企業商業機密,敲詐企業支付一定金額的贖金;第四、詐騙恐嚇式勒索:利用偽造的勒索郵件恐嚇用戶,進而實施詐騙勒索;第五、破壞性加密數據掩蓋入侵真相:以勒索病毒加密數據破壞信息系統為幌子,掩蓋攻擊者入侵的真實目的,極易將系統直接搞崩潰。 隨著互聯網的發展和成熟,各類勒索病毒正在快速迭代并迅速傳播、開始肆虐全球,國內外勒索病毒攻擊事件日漸頻發,挖礦木馬和勒索病毒一體化趨勢明顯,網絡安全形勢依然嚴峻。《報告》指出,勒索病毒與安全軟件的對抗加劇、傳播場景多樣化、攻擊目標鎖定企業用戶、技術迭代加快、贖金提高、加密對象升級、病毒開發門檻降低、感染趨勢不斷上升等將會成為勒索病毒未來發展的主要趨勢。 如何打擊勒索病毒犯罪?騰訊安全這樣做 面對未知、突發性的勒索病毒,采取主動事前防御的辦法,無疑是保護企業信息安全的的關鍵所在。因此,依賴高新技術的安全工具已經在網絡安全中發揮了重要作用。 目前,國內外安全廠商積極配合執法部分對勒索病毒犯罪進行打擊,并且取得了顯著的成果。去年底,“12.05”特大新型勒索病毒爆發,在該病毒出現數小時后,騰訊電腦管家接到用戶的舉報。經過嚴密追蹤和分析,很快破解了病毒的加密機制,并推出多個版本的解密工具。在快速鎖定犯罪嫌疑人相關線索后,騰訊安全團隊第一時間將案情舉報給警方。最終東莞網警在廣東省公安廳網警總隊的統籌指揮下,24小時內火速偵破此次特大新型勒索病毒破壞計算機信息系統案,并抓獲病毒研發制作者1名,繳獲木馬程序和作案工具一批,防止損失進一步擴大,更好地保護用戶支付和財產安全。 此外,針對勒索病毒的危害,騰訊安全在騰訊電腦管家和騰訊御點終端安全管理系統上推出文檔守護者功能,提供了一套相對完善的數據備份恢復方案,幫助用戶解密數據。2019上半年,有數千萬用戶啟用了內置的文檔守護者功能,內置的自研解密方案成功為上千名勒索病毒受害者提供了解密服務,并幫助受害用戶成功恢復加密文件。

面對日益猖獗的勒索病毒,對于各企事業單位和政府機構的系統而言,最重要的任務就是對資料進行備份。為此,《報告》提出“三不三要”思路,即標題吸引人的未知郵件不要點開、不隨便打開電子郵件附件、不隨意點擊電子郵件中的附帶網址;重要資料要備份、開啟電子郵件前確認發件人可信、系統補丁/安全軟件病毒庫保持實時更新。 同時,需要定期針對網絡安全進行安全培訓,提高企事業單位及政府機構的網絡安全意識,關閉不必要的端口和共享文件;使用騰訊御點終端安全管理系統的漏洞修復功能,及時修復系統高危漏洞;推薦部署騰訊御界高級威脅檢測系統檢測可能的黑客攻擊,該系統可高效檢測未知威脅,并通過對企業內外網邊界處網絡流量的分析,感知漏洞的利用和攻擊。 此外,《報告》還提醒,重要的關鍵業務系統必須做好“三二一原則”災備方案,即重要文檔資料保存三份,利用至少兩種不同的存儲載體,其中至少有一份資料保存在異地,以此隨時應對意外情況發生。 (責任編輯:海諾) |

騰訊安全發布最新勒索病毒報告:沿海城市染“毒”嚴峻,四川新上榜

時間:2019-07-15 12:34

來源:中國傳媒聯盟作者:海諾

6月初,GandCrab勒索病毒運營團隊宣稱在一年半的時間內獲利20億美元,全球為之震驚。攻擊者瘋狂斂財的背后,勒索病毒已成時下備受關注的網絡安全問題之一,同時GandCrab的商業成功引爆黑灰產領域更多的貪欲。可以預見,未來會有越來越多的勒索病毒將持續展開破壞行動,勢必會給企業日常生產經營造成極大的損害。 當前,各類勒索病毒以勒索破壞交通、能源、醫療等社會基礎服務設施為首要目標,上半年曾先后制造多起大面積的勒索事件,影響力和破壞力顯著增強,也再次證明網絡安全建設刻不容緩。近日,騰訊安全正式對外發布《20

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------