|

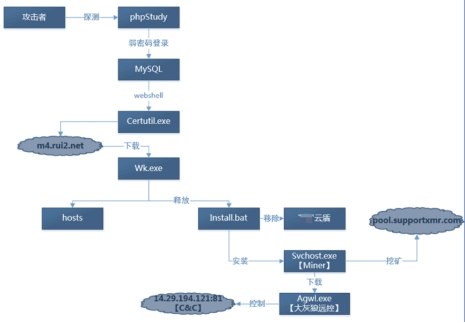

近日,騰訊安全御見威脅情報中心監測發現,不法黑客針對phpStudy網站服務器批量植入大量挖礦木馬。經溯源分析,攻擊者首先對互聯網上的服務器進行批量掃描,一旦發現易受攻擊的phpStudy系統后,隨即利用用戶在安裝時未進行修改的MySQL弱密碼進行登錄,并進一步植入WebShell,最終通過shell下載挖礦木馬挖門羅幣,以求實現牟利。 在此次惡意攻擊事件中,攻擊者在開始挖礦前首先會通過刪除文件、停止服務等方式移除服務器上的某云盾安全組件,然后連接礦池進行挖礦。此外,挖礦木馬還會植入大灰狼遠控木馬,實現對服務器的完全控制。目前,騰訊御點終端安全管理系統已對該惡意行為進行全面攔截并查殺。

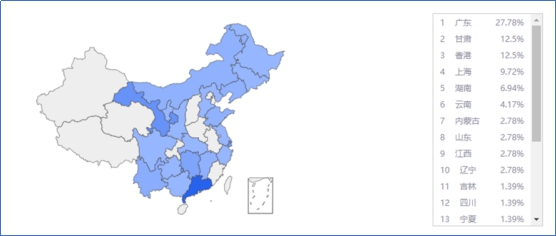

(圖:木馬攻擊流程) 結合騰訊安全御見威脅情報中心監測數據及騰訊安全云鼎實驗室的相關信息,目前已鎖定了木馬的攻擊途徑。如果企業網管通過phpStudy一鍵部署php環境,默認情況下會包含phpinfo及phpMyAdmin,且任何人都可以訪問,權限設定太低;同時安裝的MySQL默認口令為弱口令,甚至可能外網訪問。在未設置安全組或者安全組為放通全端口的情況下,中招的機器受到攻擊者對于phpStudy的針對性探測,并暴露其MySQL弱口令,入侵的不法黑客便如入無人之境。 據騰訊安全技術專家介紹,這個網絡犯罪團伙曾于2018年7月入侵某互娛公司手游官網服務器,騰訊安全御見威脅情報中心將其命名為“Agwl”。從病毒感染趨勢來看,該團伙自1月下旬以來日漸活躍,呈小幅度爆發趨勢。截至目前,該犯罪團伙攻擊目標在全國各地均有分布,其中,廣東、甘肅、香港位居前三。

(圖:該木馬攻擊目標地域分布圖) 對于針對phpStudy網站服務器的批量入侵行為,騰訊安全專家馬勁松提醒配置企業數據庫服務器的管理員,切勿因貪圖方便采取一鍵部署php環境,以免給服務器帶來重大安全隱患。廣大企業用戶應及時加固服務器,修補服務器安全漏洞,對于phpStudy一類的集成環境,在安裝結束后應及時修改MySQL密碼為強密碼,避免被黑客探測入侵;推薦使用御知網絡空間風險雷達和騰訊云網站管家智能防護平臺產品,可直接對企業進行風險掃描和站點監測。目前,騰訊云網站管家智能防護平臺已具備Web入侵防護、0Day漏洞補丁修復等多緯度防御策略,可全面保護網站系統安全。

(圖:騰訊御點終端安全管理體系) 此外,針對企業終端防范方面,馬勁松建議用戶使用騰訊御點終端安全管理系統,可實時防范木馬病毒攻擊。騰訊御點具備終端殺毒統一管控、修復漏洞統一管控,以及策略管控等全方位的安全管理功能,可幫助企業管理者全面了解、管理企業內網安全狀況,保護企業安全。 (責任編輯:海諾) |

預警!“Agwl”團伙利用phpStudy集成包入侵企業服務器

時間:2019-01-31 10:37

來源:中華網作者:中華網

.

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------