騰訊安全:新型勒索病毒“歐若拉”突襲山東某企業 已率先完成解密近日,騰訊安全御見威脅情報中心監測到,山東某企業感染新型勒索病毒Aurora(歐若拉),通過溯源病毒攻擊信息發現病毒于2019年2月編寫,依靠垃圾郵件傳播。感染該病毒后,包括doc、docx、xls、xlsx、ppt、pptx等常用的上百種類型文件均會被加密。截至目前,Aurora勒索病毒已成功獲利3次,主要目標集中于企業用戶。 Aurora勒索病毒運行后,將生成密鑰信息并通過XTEA加密算法將用戶磁盤中的文件進行加密操作,加密完成后會添加.cryptoid擴展后綴。借此,Aurora病毒要求用戶支付價值350美金的比特幣進行解密。 騰訊安全技術專家分析發現,目前病毒作者的比特幣錢包地址,分別有三筆比特幣轉入記錄,目前共計收入0.27比特幣,按當前比特幣價格估算約價值1035美金。 不過,廣大企業用戶及網民無須過度恐慌。經騰訊安全專家分析,被該勒索病毒加密的文件可解密還原,騰訊電腦管家文檔守護者將升級解密病毒破壞的文檔,找回被加密的用戶信息。

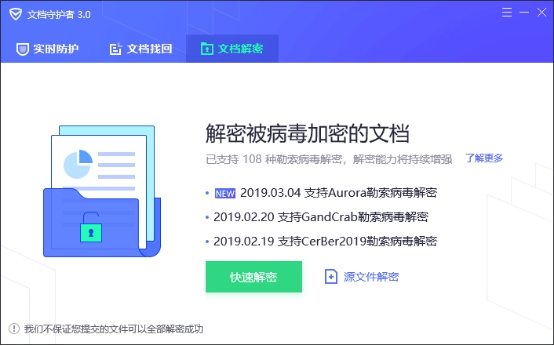

(圖:騰訊電腦管家文檔守護者功能) 自2017年WannaCry勒索病毒爆發以來,已經多次出現勒索病毒入侵終端的案例,對網絡安全造成極大威脅,源于勒索病毒加密手段復雜,解密成本高。本次Aurora病毒的攻擊,雖可經過技術手段恢復,但企業網管仍然需要注意日常防御。騰訊安全反病毒實驗室負責人、騰訊電腦管家安全專家馬勁松提出以下建議。 首先,盡量關閉不必要的端口,如:445、135,139等,對3389,5900等端口可進行白名單配置,只允許白名單內的IP連接登陸;其次,盡量關閉不必要的文件共享,如有需要,請使用ACL和強密碼保護來限制訪問權限,禁用對共享文件夾的匿名訪問;另外,避免采用弱口令密碼,并定期更換密碼。 對沒有互聯網需求的服務器內部訪問設置響應控制,避免可連外網服務器被攻擊后作為跳板進一步攻擊其他服務器。在終端和服務器部署專業防護軟件,Web服務器考慮部署在騰訊云等具備專業安全防護能力的云服務。同時,建議全網安裝御點終端安全管理系統,該系統具備策略管控、終端殺毒、修復漏洞統一管控等全方位的安全管理功能,可幫助企業管理者了解、管理企業內網安全狀況、保護企業安全。

(圖:騰訊御點終端安全管理系統) 雖然目前未發現Aurora攻擊個人用戶的行為,但是騰訊安全專家依舊提醒個人用戶注意日常開啟電腦管家等安全軟件保護設備不受病毒攻擊。此外,個人用戶可使用電腦管家文檔守護者,利用磁盤冗余空間自動備份數據文件,在遭遇勒索病毒攻擊后,可有機會完整恢復數據。同時,文檔守護者也支持包括Aurora病毒在內的部分勒索病毒加密文檔的解密。 (責任編輯:海諾) |

騰訊安全:新型勒索病毒“歐若拉”突襲山東某企業 已率先完成解密

時間:2019-03-06 10:22

來源:中華網作者:中華網

.

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------

- 上一篇:你在看微信的電從哪里來?錦江環境告訴你

- 下一篇:沒有了